Основные определения и классификация способов подключения и защиты

1.1. Основные определения

Прежде чем приступить к описанию способов подключения и защиты, необходимо уточнить основные термины встречающиеся в книге:

Противодействие самовольному коммерческому использованию телефонной линии

Это комплекс организационных и технических мероприятий, проводимых, в основном, предприятиями связи, а также индивидуальными абонентами телефонных сетей в целях снижения финансовых потерь в случаях самовольного подключения и использования телефонной линии.

Комплексное применение средств противодействия позволяет:

• оперативно реагировать на жалобы клиентов АТС на увеличение счетов на оплату разговоров, которых они не вели;

• существенно снизить вероятность самовольного использования телефона;

• облегчить поиск мест подключения;

• уменьшить финансовые потери в суммарном исчислении.

АТС

Автоматическая телефонная станция. Может быть:

декадно-шаговой, квазиэлектронной, электронной (цифровая).

ТА

Телефонный аппарат — оконечное электронное (электро-механическое) устройство, выполняющее следующие основные функции:

• набор номера для установления исходящей связи;

• прием вызова с телефонной станции;

• передача речевой информации собеседника;

• различные сервисные функции (запоминание номера, автодозвон, переадресация и пр.).

ШЛЕЙФ

Под шлейфом понимается двухпроводная линия, соединяющая конкретный телефонный аппарат с узловым центром АТС.

ПОСЛЕДНЯЯ "МИЛЯ"

Термин заимствован из зарубежной печати. Он касается двухпроводной линии между ТА и устройствами аналого-цифровых преобразователей. Информация в последней "миле" передается в аналоговой форме. Для современных цифровых АТС является узким местом, ограничивающим скорость передачи информации и набор сервисных функций ТА.

ИСХОДЯЩАЯ СВЯЗЬ

Связь от конкретного телефонного аппарата с набором номера и подключением к сети.

ВХОДЯЩАЯ СВЯЗЬ

Получение вызова с АТС на телефонный аппарат и установление связи после поднятия трубки.

ТАКСОФОН

Телефонный аппарат, предназначенный для городской и междугородной связи и установленный в специально отведенных для этого местах. Имеет цепи кассирования (монетоприемник, устройство считывания магнитных карточек).

АППАРАТУРА ПОВРЕМЕННОГО УЧЕТА

Устройство, устанавливаемое на узловых (региональных) центрах АТС, предназначенное для автоматического учета продолжительности исходящей связи с каждого конкретного ТА. Может использоваться как в случае междугородной так и местной связи.

РАСПРЕДЕЛИТЕЛЬНАЯ КОРОБКА

Шкаф с выведенными колодками для подключения телефонных пар, размещаемый обычно вблизи пользователей (абонентов) АТС. При проектировании общественных и жилых зданий распределительные коробки размещаются равномерно по всем этажам здания, чтобы обеспечить минимальную длину подключаемых двухпроводных кабелей. Например, на 2, 4 этажах 6-ти этажного здания и т.п.

ПАРАЛЛЕЛЬНОЕ ПОДКЛЮЧЕНИЕ

Подключение дополнительного телефонного аппарата параллельно основному, не нарушающее при этом проводной шлейф АТС-ТА.

ЗАПРЕТ НАБОРА НОМЕРА

Воздействие на структуру и форму импульсов набора номера ТА, не позволяющее аппаратуре АТС однозначно определить номер и установить режим соединения между абонентами.

ОГРАНИЧЕНИЕ ДОСТУПА К ЛИНИИ

Применение устройств защиты, не позволяющих без знания кода или специальной методики, а также без наличия электронного ключа, набрать номер и установить связь. Как правило, в случае ошибочного или самовольного подключения устройство защиты осуществляет запрет набора номера (см. выше).

ЗОНА РАДИОКАНАЛА

Область простанства, ограниченная дальностью установления связи для беспроводных телефонных аппаратов (между стационарным и переносным блоком), а также ячейка действия сотового телефона. В этой зоне возможно подключение к линии с помощью специально доработанного радиотелефона.

ИМИТАЦИЯ СИГНАЛОВ АТС

Специально разработанное устройство подключения, обеспечивающее подачу ложных сигналов владельцу линии (например, "отбой станции", "нет дома" и пр.).

РЕЗОНАНСНАЯ НАСТРОЙКА

Настройка устройства защиты на работу с конкретным телефонным аппаратом с определенными параметрами. В случае подключения другого ТА или при подсоединении ТА в другой точке шлейфа, происходит рассогласование (непопадание в резонанс), что вызывает срабатывание защитного устройства (запрет набора номера).

ВЕРОЯТНОСТЬ ИСПОЛЬЗОВАНИЯ ЛИНИИ

Выраженная в числовом отношении относительная величина, характеризующая возможность подключения к линии и использования ее в коммерческих целях тем или

иным способом. Может быть: вероятность параллельного подключения, вероятность использования линии с разрывом шлейфа и т.п.

Возможно численное выражение интегральной вероятности по всем допускаемым вариантам подключения. Основные коэффициенты можно получить только из конкретной практики противодействия самовольному использованию линии.

1.2. Способы подключения к линии

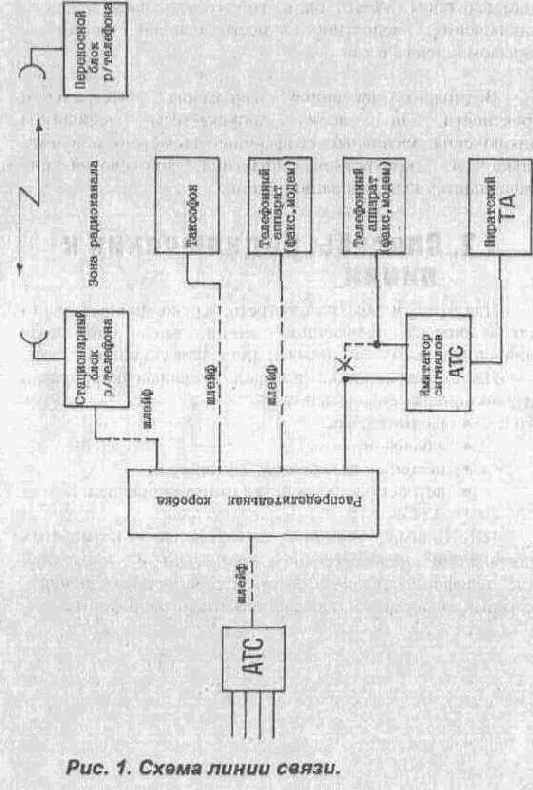

Для того, чтобы рассмотреть все возможные места подключения к телефонной линии, представим себе упрощенную схему линии связи приведенную на Рис. 1.

На схеме показана распределительная коробка, к которой подключены четыре пары:

• радиотелефон;

• таксофон;

• обычный телефонный аппарат;

• встроенное устройство имитации сигналов

АТС.

Необходимо уточнить, что анализ возможных подключений проводится исключительно в "последней миле" телефонных коммуникаций, т.е. на участках шлейфа, в которых информация передается в аналоговой форме.

Из этой схемы видно, что можно выделить пять основных зон пиратского подключения: • телефонный аппарат (таксофон); • линия от телефонного аппарата, включая распределительную коробку; • кабельная зона (шлейф АТС); • зона АТС (машинный зал); • зона радиоканала радиотелефона. В этих зонах подключение с целью коммерческого использования линии наиболее вероятно. На Рис. 2 показаны ожидаемые способы подключения. Дадим характеристику каждого из них. Кратковременное подключение. Характеризуется малым временем контакта пиратского ТА с линией в точке подключения. Как правило, наблюдаются единичные случаи использования различных телефонных аппаратов или линий с отсутствием или незначительной маскировкой мест подключения. Достаточно хорошо поддаются выявлению и предупреждению и, в условиях длительной эксплуатации ТА (например, в течении года), в суммарном выражении, не наносят значительного финансового ущерба. Длительное подключение. Уже сам факт длительного использования линии посторонними лицами говорит о том, что эти лица в процессе жизни (или производственной деятельности) находятся где-то рядом (члены семьи, соседи, сотрудники), либо показывает особую уязвимость данного абонентского комплекта ТА для пиратского подключения (вскрытые шкафы и распределительные коробки, отсутствие контроля за использованием телефона, отсутствие элементарных средств защиты).

Для пиратского подключения используются либо обычные ТА, либо специальные устройства подключения, обеспечивающие скрытое подсоединение к двухпроводному шлейфу и имитацию всех основных сигналов АТС для хозяина линии. В течение собтвенно момента самовольных разговоров владельцу абонентской линии имитируется либо сигнал "занято", либо сигнал "контроль посылки вызова". В остальное время владелец линии пользуется ТА беспрепятственно. Выявление таких приборов достаточно сложно, но возможно путем анализа статистики по оплате телефонных разговоров (например, по выставленным распечаткам — счетам за междугородные nepeговоры). Как правило, в подобных случаях нелегалы не злоупотребляют телефонным временем, боясь огласки. Для них важна сама возможность постоянно пользоваться линией. К области длительных подключений относится так же использование телефонного аппарата не по назначению, например, сотрудниками предпритятия, фирмы либо детьми в собственной квартире. Вероятность подобного развития событий достаточно велика. Самовольное подключение без разрыва шлейфа. К такому виду подключений относится: параллельное подключение в распределительной коробке, в кабельной зоне АТС либо использование неисправного телефона (а также некоторых особенностей механизма кассирования монеты, жетона). Для этих подключений характерно прослушивание (подзвякивание) набора номера на аппарате владельца линии, что заставляет нелегалов пользоваться линией в отсутствие хозяина. Но это же обстоятельство служит средством выявления самого факта подключения. Подзвякивание ТА, перехват чужих разговоров — все это верные признаки параллельного самовольного подключения. Подсоединение к двухпроводному шлейфу производится чаще всего с помощью обычного ТА разъемами типа "крокодил" либо иголками в открытых распределительных шкафах, колодцах, после чего практически не остается никаких следов подключения (естественно кроме финансового ущерба). Самовольное неоплаченное использование таксофонов также ощутимо влияет на величину финансовых потерь линейных узлов связи. Один из возможных способов — длительное повторное использование первой неоплачиваемой минуты на некоторых типах междугородных таксофонов. Кроме этого, для таксофонов так же характерно и подключение к проводному шлейфу, как и для обычных ТА. Достаточно часто встречается и применение самодельных жетонов, монетозаменителей, карточек. Самовольное подключение с разрывом шлейфа Бывает: в распределительной коробке, в кабельной зоне АТС, подключение имитатора либо модема (факса). Характеризуется высокой степенью скрытности проведения самовольных разговоров. Практически невозможно выявить факт подключения в момент его проведения. Если после подключения проводка линии восстанавливается и место соединения маскируется, это говорит о длительном (устойчивом) использовании вашей телефонной линии. Бесконтактное подключение. Проявляется в зоне радиоканала между стационарным и переносным блоком радиотелефона. Путем электронного сканирования распознается кодовая посылка сигнала снятия трубки, и далее, связь происходит обычным образом, только вместо переносного блока владельца линии используется пиратский аппарат, "прошитый" соответствующим образом. Таким образом происходит мошенничество в области сотовых систем связи. Есть несколько методов, с помощью которых третья сторона может собрать данные об опознавательных (телефонных) номерах, последовательных электронных индексах абонентов сети и воссоздать копию-клон, реализующую возможности оригинала в упрощенном варианте. Запущенные в сеть клоны опознавательного номера сотового телефона могут быть использованы для ведения за день телефонных разговоров (в том числе международных) на ощутимую сумму. Существуют также "телефоны-вампиры", которые непрерывно "обнюхивают" эфир и вытягивают опознавательный номер и электронный последовательный индекс санкционированного пользователя для однократного разговора. Использование телефона не по назначению. Эта область подключений включает в себя все возможные варианты использования телефона владельца линии. Как правило, это одна из самых вероятных ситуаций, характерных для крупных производств, фирм. Проведение личных разговоров сотрудниками без соответствующей оплаты за них — это дополнительная статья расходов, а также головная боль руководящего персонала. Обычный домашний телефон тоже может стать источником финансового ущерба при неразумном использовании. Выросшая оплата за междугородные разговоры приводит к увеличению количества случаев, когда абоненты не могут оплатить счета. 1.3.Способы противодействия самовольному использованию телефона Все способы противодействия можно разбить на две основные группы: • организационные; • технические. Под организационными способами понимается комплекс мер по регламентированию и контролю за использованием телефонной линии. Они проводятся работниками линейных узлов связи, а также индивидуальными абонентами АТС. Особенно большой эффект от организационных мер получают предприятия и организации, на балансе которых имеется достаточно много городских телефонных линий. Под техническими способами противодействия понимается применение специальных устройств защиты, ограничивающих возможности нелегальных абонентов по доступу к линиям связи. По воздействию на телефонные линии технические способы подразделяются на: • пассивные; • активные. Пассивные устройства защиты предназначены для регистрации факта подключения и самовольного использования линии. Они не вмешиваются в процесс связи, а только помогают владельцу линии оперативно реагировать на начальный процесс возникновения самовольного использования линии.

Активные устройства защиты предусматривают вмешательство в процесс установления и проведения связи с целью предотвратить реальные финансовые затраты в случаях самовольного подключения. Основные способы противодействия приведены на Рис. 3. Полное описание принципов защиты, а также противодействия приведены в последующих главах. 1.4. Вероятностный подход в оценке эффективности средств защиты Разработка средств защиты телефонной линии должна опираться на четкий анализ самого процесса самовольного подключения. Для этого нужна простейшая теория, позволяющая производить количественную оценку эффективности противодействия. Известно, что многие явления в природе, технике и вообще в жизни носят случайный характер, т.е. невозможно точно предсказать — как явление будет происходить. Оказывается, что такие случайные явления можно описать количественно, если только они наблюдались достаточное число раз при неизменных условиях. Хорошим подспорьем для количественного описания процесса пиратского подключения к линии является теория вероятностей и математическая статистика. Конечно, численное определение вероятности пиратского подключения чисто теоретическим способом невозможно. Так, например, не существует никакой теории, позволяющей априори предсказать финансовые потери телефонной компании вследствие пиратских подключений. Для определения такой вероятности нужно использовать статистику оплаты за телефонные услуги в каком-либо городе (регионе, стране) и подсчитать, как часто оплата (списание денег) происходила за так называемых пиратов. Трудность решения этой задачи очевидна. Попытаемся на базе практического опыта и введенных допущении построить математическую модель самовольного использования линии. Введем следущие элементарные события: А - отсутствие подключения к линии, использование ее хозяином и по назначению. В - наличие подключения либо использование линии посторонним лицом и не по назначению. Первое допущение состоит в том, что эти два события в общем случае будем считать равновероятными. По классическому определению вероятности [1] — если одно событие выбирается из множества двух равновероятных исходов, его вероятность равна 0,5. Таким образом, вероятность нелегального использования линии равна: Р(В)=0,5 (1) Это понятно и на бытовом уровне. При всех прочих равных условиях, на достаточно длительном периоде времени, возможность самовольного использования вашего телефона равна 50 х 50% В свою очередь, событие В состоит из следующих элементарных событий: B1 - отсутствие подключения к линии, использование ее посторонним лицом не по назначению (например: междугородный анонимный разговор на производстве); B2 - подключение к линии с разрывом шлейфа; В3 - параллельное подключение к линии; В4 - подключение к линии через радиоканал (радиотелефоны и сотовая связь). Приведенные события охватывают весь спектр возможных подключений с целью коммерческого использования линии. Для количественной оценки вероятности этих событий необходимо сделать допущение, что они несовместны, т.е. не могут произойти одновременно (на самом деле это не так, но другое предположение значительно усложнит рассуждения, лишь незначительно добавив точности). Некоторые статистические данные, находящиеся в распоряжении авторов, позволют говорить о том, что эти события не равновероятны. Количественно, это выглядит так: P(B1)=0,2 Р(В2)=0,1 Р(В3)=0,15 Р(В4)=0,05 Значения вероятностей получены из анализа статистических данных о подключениях в различных регионах страны. По формуле полной вероятности [1] вероятность пиратского использования линии равна сумме вероятностей: Р=Р(В)=Р(В1)+Р(В2)+Р(В3)+Р(В4) (3) Для количественной оценки эффективности средств защиты телефона введем коэффициенты: K1, K2, К3, K4, характеризующие наличие (или отсутствие) средств и мер защиты по соответствующему способу подключения: K1 - организационные меры по ограничению доступа посторонних лиц, включая детей, к телефонам, регламентирование и контроль; К2 - устройства защиты, обеспечивающие запрет использования линии при разрыве шлейфа (системы с кодированием доступа к линии, установленные на АТС); К3 - устройства защиты or параллельного подключения; K4 - устройства защиты радиоканала беспроводных телефонов. Предположим: Если К = 1 — это означает отсутствие системы защиты по этому способу; К =0 — наличие эффективной защиты по данному способу. Таким образом, формулу (3) можно переписать в виде: P=K1P1+K2P2+K3P3+K4P4 (4) или, подставляя численные значения: Р= 0,2 • K1 + 0,1 • K2 + 0,15 • К3 + 0,05 •K4, (5) При этом выполняется общее условие: P <= 0,5 (6) Допустим также, что наличие финансовых потерь находится в прямо пропорциональной зависимости от вероятности пиратского подключения — P. Тогда, если, скажем, удалось снизить P на 30%, то суммарные финансовые потери также снизятся приблизительно на 30%. Естественно, что это очень приблизительная оценка эффективности защиты, но, тем не менее, она позволяет свести расчеты в таблицу.

| Таблица 1. | ||||||

| Способ защиты | Коэффициенты | Вероятность пиратского подключения | Снижение финансовых потерь в % | |||

| К1 | К2 | КЗ | К4 | |||

| P | ||||||

| Без защиты | 1 | 1 | 1 | 1 | 0,5 | - |

| Организационные меры | 0 | 1 | 1 | 1 | 0,3 | 20 |

| по ограничению доступа к телефонному аппарату | ||||||

| Защита от | 1 | 1 | 0 | 1 | 0,35 | 30 |

| параллельного | ||||||

| подключения | ||||||

| Защита от подключения с | 1 | 0 | 0 | 0 | 0,2 | 60 |

| разрывом линии | ||||||

| Защита радиоканала | 1 | 1 | 1 | о | 0,45 | 10 |

| Организационные меры + | 0 | 1 | 0 | 1 | 0,25 | 70 |

| защита от параллельного | ||||||

| подключения | ||||||

| Комплексная защита | 0 | 0 | 0 | 0 | - | 100 |

Приведенный вероятностный подход к проблемам противодействия пиратскому подключению к телефонной линии позволяет: • ввести элементарную теорию нелегальных подключений с целью коммерческого использования телефона; • прогнозировать финансовую экономию при единичном и комплексном использовании средств защиты; • выбрать направление разработки эффективных систем защиты. Применимость подобного подхода была проверена экспериментальным путем при установке устройств защиты на абонентских комплектах АТС и дальнейшего анализа междугородных счетов. Полученное снижение финансовых потерь даже превосходило рассчитанные по вероятностной методике значения. Естественно, для эксперимента выбиралась линия, на которой было замечено увеличение количества междугородных разговоров невыявленных (анонимных) абонентов. В качестве устройства защиты применялся блок защиты от выхода на межгород (аналогично защите от параллельного подключения). Полученные численные данные позволяют говорить о достаточно эффективной методике рассчета вероятности пиратского подключения.